Permitir todo el tráfico VPN a través de la conexión VPN.

Hay que tener en cuenta que algunos tipos de conexiones, por ejemplo GRE, no son PPP.

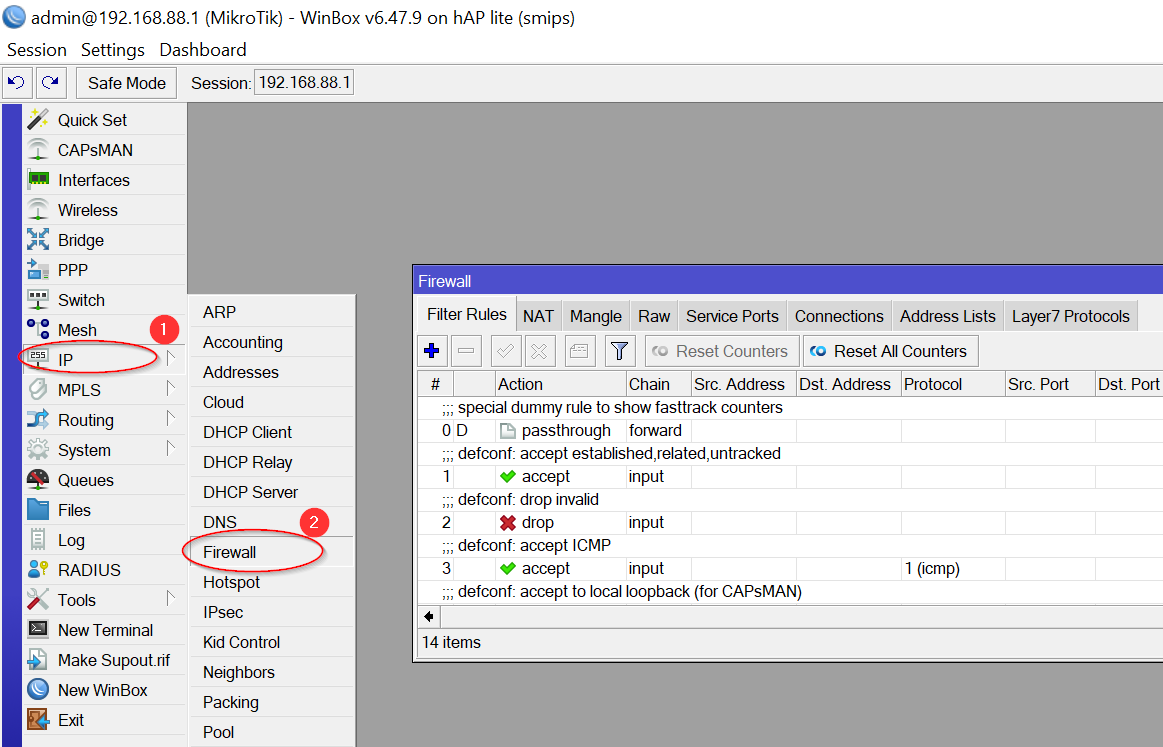

/ip firewall filter

add chain=forward comment="Permit all PPP" in-interface=all-ppp

Permitir conexión PPTP/ip firewall filter

add chain=input dst-port=1723 protocol=tcp comment="Permit PPTP"

add action=accept chain=input protocol=gre comment="Permit GRE"

Permitir conexión L2TP/ip firewall filter

add chain=input dst-port=1701 protocol=udp comment="Permit L2TP"

Permitir conexión IPSec/ip firewall filter

add chain=input port=500,4500 protocol=udp comment="Permit IPSec ports 500 and 4500"

add chain=input protocol=ipsec-esp comment="Permit IPSec protocol ipsec-esp"

Permitir conexión OpenVPN/ip firewall filter

add action=accept chain=input dst-port=1194 protocol=tcp comment="Permit OpenVPN"

Permitir conexión SSTP/ip firewall filter

add action=accept chain=input dst-port=443 protocol=tcp comment="Permit SSTP"

Permitir conexión GRE/ip firewall filter

add action=accept chain=input protocol=gre comment="Permit GRE"

Permitir conexión IPIP/ip firewall filter

add action=accept chain=input protocol=ipip comment="Permit IPIP"

Pasar IPSec usando Fast Track

Fast Track es una opción introducida en RouterOS 6.29. Esta opción permite que los paquetes omitan el kernel de Linux. Gracias a esto, el rendimiento del enrutador mejora significativamente.

Puede habilitar Fast Track de la siguiente manera:/ip firewall filter add chain=forward action=fasttrack-connection connection-state=established,related

Esto permitirá que los paquetes con el estado «Establecido» o «Relacionado» omitan el kernel de Linux y sean redirigidos inmediatamente al destino. Dichos paquetes no pasarán por ninguna regla de firewall u otra regla de procesamiento de paquetes. Por supuesto, una conexión adquiere el estado de establecida o relacionada una vez que pasó a través del firewall, por lo que seguirá siendo segura.

Esto tiene una desventaja: las conexiones IPsec tampoco se procesan. Puedes resolver este problema de la siguiente manera.

Primero necesitas marcar las conexiones IPsec:/ip firewall mangle

add action=mark-connection chain=forward comment="Mark IPsec" ipsec-policy=out,ipsec new-connection-mark=ipsec

add action=mark-connection chain=forward comment="Mark IPsec" ipsec-policy=in,ipsec new-connection-mark=ipsec

A continuación, cambie la regla Fast Track estándar para que no procese paquetes IPsec. Los cambios realizados en la regla estándar están resaltados en rojo./ip firewall filter add action=fasttrack-connection chain=forward comment=FastTrack

connection-mark=!ipsec connection-state=established,related